¿Qué es la ciberseguridad industrial?

Según la RAE, la ciberseguridad es la “Protección de activos de información, mediante el tratamiento de amenazas que ponen en riesgo la información procesada, almacenada y transportada por los sistemas de información que se encuentran interconectados”.

Si aplicamos esta definición a la empresa, podemos decir que la ciberseguridad industrial es un conjunto de escudos protectores que colocamos en cada uno de nuestros sistemas y dispositivos que se encuentran interconectados entre sí y a la red, para proteger todos nuestros datos. Como sabes, la digitalización de las empresas: la conectividad con nuestras máquinas y sistemas a una red, para la obtención de datos reales, en tiempo real nos ha traído un sinfín de ventajas, pero la única desventaja que nos trae es la exposición de toda esa información a los ciberriesgos, en caso de no tener una estrategia que lo evite.

En este post, hablaremos sobre cómo crear una estrategia de ciberseguridad industrial, para evitar esos ciberriesgos de los que hablamos en párrafos anteriores. Como sabes, la empresa, por norma general, la dividimos en dos tipos de red: IT y OT. En este caso, vamos a centrarnos más específicamente en la red OT, la parte operacional de la empresa, esa parte que en muchas ocasiones es olvidada cuando se trata de ciberseguridad industrial.

¿No conoces las diferencias entre la red IT y la red OT de la empresa? Aquí te dejamos un post:

Los beneficios de la integración de los sistemas en la industria 4.0 ¿Qué es IT? ¿Qué es OT?

¿Qué es la ciberseguridad industrial en la red OT de la empresa?

Como comentábamos, en muchas empresas, los mayores esfuerzos por evitar los ciberriesgos suelen enfocarse en estrategias de ciberseguridad industrial en la parte IT.

Cuando desarrollamos la estrategia de ciberseguridad de nuestra empresa, solemos partir de un diseño de seguridad que es válido para para la parte de IT, pero no es suficiente para la parte OT.

Los ciberriesgos a los que se expone nuestra planta o parte OT son mayores, y por esta misma razón, es importante que conozcamos los principios de seguridad para las operaciones de nuestra empresa.

Entonces… ¿Qué son los ciberriesgos?

Para responder a esta pregunta, antes de nada, debemos de tener claro lo que la palabra “riesgo” significa e implica:

Riesgo, según la RAE, se define como “una contingencia proximidad de un daño”.

Los diferentes estándares que mejor desarrollan las metodologías de la gestión de riesgos, lo podemos entender como el efecto de la incertidumbre, sobre la consecución de objetivos (ISO/IEC 73).

Acudiendo a la metodología Magerit, definimos riesgo como una estimación del grado de exposición a la que una amenaza se materialice sobre uno o más activos, causando daños o perjuicios a la organización.

¿Qué implica el ciberriesgo en la empresa?

Después de ver estas definiciones de “riesgo”, vamos a ponerte algunos ejemplos sobre qué puede implicar el ciberriesgo para tu organización:

- Pérdida de información

- Divulgación de información confidencial

- Phishing o fraude

- Suplantación de identidad

- Afectación reputacional sobre la imagen de la organización

- Robo o captación ilegal de recursos, tanto activos físicos como lógicos

- Acceso no autorizado a los sistemas de información

- Extorsión

- Espionaje industrial o comercial

- Sabotaje

Tenemos que decirte que, por desgracia, esta lista es un fragmento de la lista completa. Una lista que día a día va sumando nuevas formas de ataque, ya que la imaginación para los ciber delincuentes, es infinita.

¿Cómo conocer mis ciberriesgos?

La información es sin duda el activo más valioso de nuestra organización, ya que de ella depende la supervivencia de la compañía. Desde siempre, las organizaciones tratan por todos los medios de proteger su información, estableciendo medios y recursos a tal efecto. Si bien es cierto que la tecnología, cada vez más presente en todos los procesos de negocio, implica un aumento exponencial de estos ciberriesgos, y la necesidad de hacer frente a nuevas amenazas de seguridad.

El primer paso, implica conocer las vulnerabilidades a las que nos exponemos, para poder hacerles frente de forma efectiva. En este sentido, es necesario implementar unos procedimientos adecuados, así como controles de seguridad que posibiliten evaluar los riesgos y si las medidas desplegadas son suficientes y eficaces.

Para garantizar la seguridad de la información es importante apoyarse en un Sistema de Gestión de Seguridad de la Información, por sus siglas SGSI.

¿Qué es un Sistema de Gestión de Seguridad de la información, SGSI?

Un Sistema de Gestión de Seguridad de la Información nos permite, de manera sencilla, analizar la estructura de los sistemas de información, además de hacer más sencilla la definición de los procedimientos necesarios para mantener la seguridad del dato e identificar los controles que posibiliten medir esa eficacia de las medidas puestas en marcha anteriormente.

Apoyarte en una metodología como el SGSI te facilitará:

- Ser capaz de analizar la estructura de los sistemas de información.

- Definir los procedimientos necesarios para mantener la seguridad del dato.

- Y, en último lugar, identificar los controles que posibilitan medir la eficacia de las medidas que hayas puesto en marcha.

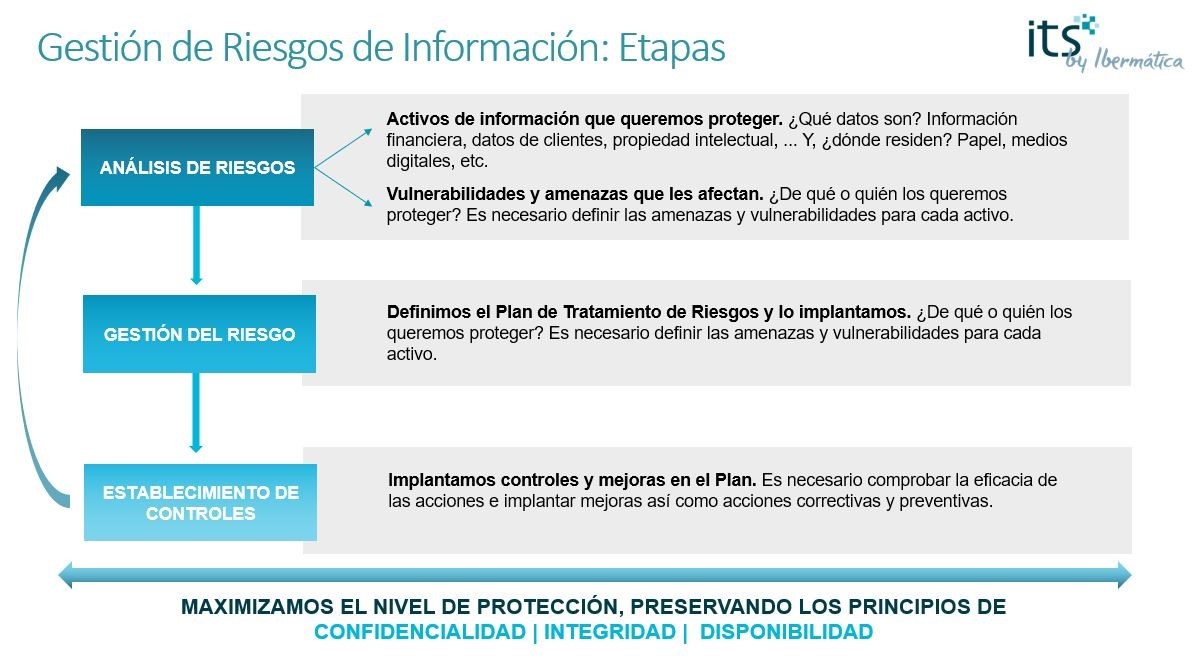

Si pones en práctica lo anterior conseguirás maximizar el nivel de protección de tu empresa para hacer frente a las amenazas y riesgos que pudieran comprometer la continuidad del negocio. Preservando así, los principios básicos de confidencialidad, integridad y disponibilidad de la información, manteniendo el ciberriesgo por debajo del nivel asumible por la propia organización.

Estándares como la UNE-ISO/IEC 27001 sirven de modelo para implantar una estructura de gestión de la seguridad adecuada con la que proteger los activos de información, recursos entre los que encontramos la propia información, software, hardware, etc.

Al fin y al cabo, es la realización de una gestión de riesgos efectiva y para ello será necesario:

- Integrarse en la estructura de gestión y en los procesos de la organización.

- Preservar la confidencialidad, integridad y disponibilidad de los activos de información, mediante la aplicación de un proceso de gestión de riesgos.

- Que la seguridad se considere en el diseño de procesos, sistemas y controles.

- Mantener la compatibilidad con otras normas de sistemas de gestión, gestionando los riesgos de seguridad a la medida de las necesidades de la organización.

El proceso de gestión de riesgos conlleva una serie de etapas, como:

- Análisis de Riesgos

- Gestión del Riesgo

- Establecimiento de Controles

La clave está en definir qué se quiere proteger y proceder a implantar los controles adecuados para hacerlo.

¿Cómo proteger la red OT de la empresa?

Normalmente, la ciberseguridad IT sigue la estructura que podemos ver en la siguiente imagen. En el caso de la ciberseguridad OT, además, tendríamos que tener en cuenta: cuántos ICS existe, la importancia del Historiador, ERP, MES y BI que se conectan a él, servidores y clientes OPC UA.

Si no conocemos bien toda nuestra infraestructura, incluyendo los activos relacionados con la parte OT, no conseguiremos tener una visión completa de los riesgos asociados a estas conexiones. Es por ello que es necesario tener en cuenta tanto la infraestructura IT, como la de OT.

3 PASOS PARA PROTEGER TU EMPRESA DE LOS CIBERRIESGOS

Hemos identificado tres problemas y soluciones clave que te pueden ayudar a identificar los ciberriesgos a los que te enfrentas, y que, gracias a ello, podrás construir una infraestructura óptima de ciberseguridad OT.

PASO 1: DESCONOCIMIENTO DE LO QUE ESTÁ CONECTADO

Para conocer todo lo que tenemos conectado a nuestra infraestructura, tendremos que clasificar nuestros activos e identificar la influencia que tienen en los ICS (Sistemas de Control Industrial) y en la red de control crítica.

Además, tenemos que tener en cuenta que el trabajo en remoto genera brechas en la seguridad, y estas deben ser resueltas cuanto antes, para poder gestionar nuestro entorno OT de la manera más efectiva.

PASO 2: DESCOORDINACIÓN DE EQUIPOS

Enlazar los procesos tecnológicos con los procesos humanos es importante para evitar ciberriesgos. Los equipos de seguridad OT se encargan de controlar vectores de ataque, mientras que el equipo de seguridad IT se encarga de reducir las vulnerabilidades.

Para poder coordinar ambos equipos, deberemos contar con apoyo de los directivos para poder generar una estrategia y ejecución conjunta de seguridad. Si ambos equipos pueden trabajar como uno solo, será posible detectar, mitigar y ser eficientes.

PASO 3: ENTORNOS PRODUCTIVOS COMPLEJOS

Los entornos productivos son complejos por su cantidad de dispositivos conectados. Para evitar cualquier ataque, debemos trabajar en conjunto en los entornos IT-OT, evitando cualquier tipo de improviso que afecte a la producción.

Además, debemos conocer bien todos los dispositivos que tenemos conectados, haciendo un inventario de activos, y utilizando los protocolos necesarios para su protección.

En este caso, se pueden negociar ventanas de pruebas para la realización de pruebas que garanticen la continuidad.

Tenemos varias opciones para implementar medidas de ciberseguridad en entornos IT y OT, y debemos recordar que es importante trabajar ambas infraestructuras en conjunto.